2020 |

|

TECHNICAL FOCUS

I focus tecnici: panoramica sui protocolli di routing link-state, oltre al classico BGP (Border Gateway Protocol) sui Data-Center Fabric; il mercato parallelo di compra/vendita degli indirizzi IPv4, ora sono sempre più preziosi dato il loro uso e consumo dato il lento deployment di IPv6.

Link-state protocol on Data-Center Fabrics

Esistono alternative al protocollo di routing link-state più usato tra i Data Center fabrics (tipicamente presenti negli Autonomus Systems o nei Cloud Service Providers ) ossia il BGP, Border Gateway Protocol ?

Pur essendo ad oggi questo protocollo come scelta di default, il panorama attuale presenta valide alternative, quali l’ OSPF, Open Shortest Path First, o IS-IS, Intermediate System to Intermediate System, anche se non tutte ottimizzate per questa particolare struttura di underlay.

Tra le caratteristiche tecniche più considerate dagli operatori per l’utilizzo dei link-state protocol nei DC fabrics ci sono la velocità di convergenza e la visibilità della topologia di rete.

Altro aspetto importante è la scalabilità relazionata al flooding. Il flooding, nei routers, è un protocollo che istrada il pacchetto su tutte le uscite tranne quella dove il pacchetto è arrivato, creando così un numero infinito di pacchetti duplicati.

Un nuovo protocollo link-state alternativo sviluppato recentemente è il RIFT, Routing in Fat Trees, che combina concetti di routing link-state (basato sullo stato del collegamento) e di distance-vector (basato sul vettore delle distanze).

Per Russ White e Melchior Aelsmans di Juniper Networks (IPJ September 2020) il BGP è, e rimarrà, il protocollo di routing di riferimento per i DC-fabrics da qui agli anni futuri, convogliando su di se le features più importanti dei link-state protocol prima tra tutte la velocità di convergenza.

Data-Center Fabric

Ma cos’è il Data-Center fabric ?

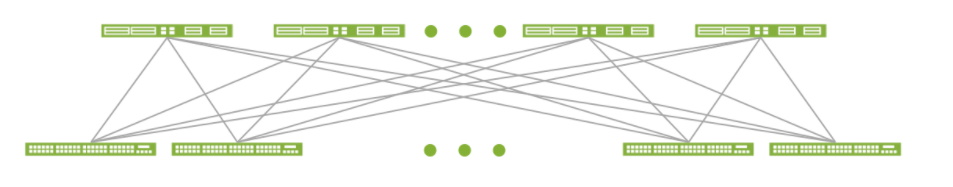

E’ un architettura in cui tutti i network devices (es. switches, routers) sono utilizzati in due o tre livelli altamente interconnessi tra loro, formando una “tessitura” chiamata appunto “fabric”.

Usata nei data-center moderni, tipicamente tra i Cloud Service Providers, diversamente dall’architettura tradizionale multitier, permette un appiattimento della topologia di rete, riducendo la distanza tra i tutti gli endpoints (server) presenti sul data center.

Il risultato è un architettura di rete estremamente efficiente e con bassa latenza.

L’infrastruttura fisica, il “fabric”, ed i relativi protocolli di switching e routing, viene denominato underlay.

La topologia virtuale composta da tunnel che attraversano “da testa a coda” gli apparati di rete e i server connessi al fabric viene denominata overlay.

IPv4 Marketplace

Terminati gli anni pioneristici in cui Jon Postel personalmente rilasciava manualmente blocchi di indirizzi IP a coloro che ne facevano richiesta tramite email, ora sta crescendo una particolare nicchia di mercato per la compra/vendita di indirizzi IPv4.

Il depletion di questi, infatti, non è stato sostituito dall’uso massivo degli indirizzi IPv6 come si pensava sino a qualche tempo fa causando la nascita di apposite società di brokeraggio IPv4 address.

Il processo non è comunque trasparente ne garantito da enti terzi, per cui coloro che vogliono acquistare o vendere stock di indirizzi devono armarsi di buona volonta, tempo ed un po’ di fortuna.

La triangolazione prevede che queste società di brokeraggio mettano in vendità o in noleggio indirizzi che appartengono a società corporate ad altre società, e non soggetti privati, tramite una gara d’asta, pagando anche una fee di transazione alla RIR (es. RIPE) di riferimento.

A Gennaio del 2020 il costo di un blocco /24 era tra i 20$ e 24$ per indirizzo, per un totale compreso tra i 5K$ e 6K$, mentre il rental-price variava tra i 0,20$ e 1,20$ per indirizzo per mese dai 2 ai 10 anni di usufrutto.

Per la vendita il processo è ancora più rischioso perchè con l’opzione del noleggio l’acquirente può causare una cattiva reputazione al proprietario per l’uso non consono degli indirizzi.

Questo a fronte di una mancanza di garanzia sulla reputazione del broker, con tutti i rischi annessi perchè come recita un vecchio detto: “on the Internet, no one knows if you are a dog.”

Altri focus: il concetto di buffering nelle reti a commutazione di pacchetto, e le ultime tecniche contro lo spam quali DMARC, Domain-based Message Authentication, Reporting & Conformance, e ARC, Authenticated Received Chain.

Network buffer size

Interessante l’articolo su IPJ May 2020 di Geoff Huston che illustra i meccanismi che regolano il funzionamento e le dimensioni delle memoria buffer negli switches.

Ricordiamo che queste memorie servono quando più pacchetti arrivano negli switch nelle stesso tempo e sono destinati nella medesima porta. I pacchetti in eccedenza aspettano il proprio turno parcheggiati in una memoria locale chiamata buffer.

Il problema sorge nel capire e dimensionare in modo corretto la capacità di questa memoria interna.

Il paradosso, infatti, è che più profondo è il buffer meno veloce è il transito dei pacchetti, con la conseguenza che avremmo bisogno di un buffer grande alla bisogna ma non troppo.

Il buffer, infatti, serve a due propositi: ordinare i valori dei flussi di traffico di pacchetti diversi tra loro che sono multiplexati in un singolo sistema di comunicazione; compensare per la propagazione del ritardo inerente ad ogni congestione di traffico e la conseguente gestione approssimativa da parte del end-system.

Per più di tre decadi sono state sviluppate teorie, documenti ed esperimenti per capire come dimensionare il buffer di uno switch.

Quanto piccolo posso progettare il buffer di uno switch in un network veloce e grande (switch fabric) pur mantenendo funzionalità ed efficenza ?

Alla linea di principio (rule of thumb) per cui la dimensione di un buffer dovrebbe essere uguale al ritardo di banda prodotto dalla tecnologia di link, ossia Size = MSS*RTT (Message Segment Size per Round Trip Time ), via via si sono aggiunti strumenti, algoritmi e test per una progettazione più mirata.

DMARC e ARC

John Levine su IPJ May 2020 esamina in modo approfondito le ultime tecniche contro le mail indesiderate dette spam, o fraudolente come il phishing.

La prima tecnica esaminata, DMARC, Domain-based Message Authentication, Reporting & Conformance, è nata per interessamento di PayPal che voleva proteggere i propri account dai tentativi di furti di identità proprio delle mail phishing.

DMARC lavora legando l’indirizzo “From” del header di un messaggio ad un sistema di autenticazione e permettendo una politica di avviso per il destinatario del messaggio.

Se un messaggio è successsivamenete validato attraverso SPF, Sender Policy Framework, o DKIM, DomainKeys Identified Mail, e il dominio in questa validazione combacia con il dominio presente nel campo From dell’header del messaggio, il messaggio viene etichettato come “aligned” (allineato).

Il mail server che gestisce le mail in uscita può registare dei records DNS dove pubblicare le policies quali “none” “quarantena” o “unaligned” (respingimento) per i sistemi mail dei destinatari che utilizzano anch’essi DMARC.

La tecnica DMARC si presta molto bene nel caso di flussi di mail di tipo “business-to-consumer”, dove le organizzazioni ad alto profilo commerciale o banche hanno il pieno controllo dei sistemi MTA (mail trasfer agent) e hanno la necessità di tutelare i propri clienti dal phishing.

ARC, Authenticated Received Chain, è, invece, un sistema sviluppato per gestire mail regolari ma unaligned dalle mailing list o liste di discussione. Anche se il numero delle mailing list attive nel mondo è comunque. piccolo (se ne calcolano circa 10K) il rischio che un sottoscrittore sia compromesso è che diventi spammer a sua insaputa rimane, e l’uso della white-list nelle gestione della mailing list in questi casi non è sufficiente.

Lo scopo di ARC è quello di aggiungere una “catena di custodi” (“chain of custody”) al messaggio che mostri cosa succede ad ogni suo inoltro. Per fare ciò ARC adatta una tecnologia già esistente chiamata Authentication-Results (A-R) header che molti mail-system applicano ai messaggi in ingresso come verifica della loro autenticità.

Ad oggi, comunque, GMail e Microsoft Outlook supportano ARC ma non la usano come mail-filtering per la sua natura ancora sperimentale. La speranza è che proprio ARC possa essere entro pochi anni la soluzione definitiva contro lo spam e le mail fraudolente.